2020-07-01 11:19 勒索病毒终结者

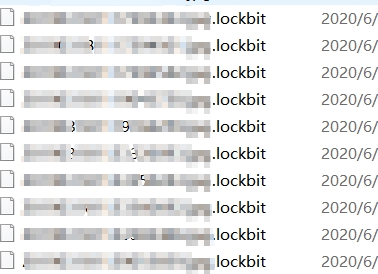

近日力创数据接到不少用户的咨询,他们公司的服务器都遭遇到lockbit勒索病毒的攻击,遭遇攻击后,服务器上的所有文件包括数据库都被加密锁定了,被lockbit勒索病毒加密破坏的文件以及数据库添加了.lockbit 后辍,无法正常打开使用。

lockbit后缀勒索病毒从去年年末开始流行,主要利用RDP口令爆破进行传播。RDP(远程桌面协议)常用于远程桌面控制,远程办公、远程连接服务器主机管理、堡垒机登录等。

lockbit后缀勒索病毒使用RSA+AES算法对文件进行加密,加密过程采用了IOCP完成端口+AES-NI 指令集提升其病毒工作效率,从而实现对文件的高性能加密流程。攻击者首先探测RDP端口开放情况,通过爆破RDP弱口令连接受害者的主机,远程投递勒索病毒恶意文件。lockbit勒索病毒首先采用了IOCP(输入/输入完成端口)来提高自身对文件加密的性能,对文件加密所使用的算法为 RSA+AES,且会对主机的CPU进行检测是否支持 AES-NI。加密文件后,文件均被添加.lockbit 扩展后缀。且加密后会删除系统对系统卷的备份信息,这将导致无法通过恢复磁盘等方法来恢复文件。

同时lockbit勒索病毒还会修改桌面壁纸,在系统重启后无法进入桌面,而是直接跳转到一张图片以及一封名为 Restore-My-Files.txt 勒索信。此外,lockbit勒索病毒病毒还会对局域网进行嗅探,探测局域网内主机是否开放 135,445端口,如果开放则尝试遍历其主机内的共享资源进行加密。

勒索病毒危害巨大,力创数据建议大家从以下角度提升自身的勒索病毒防范能力:

1、及时修复系统漏洞,做好日常安全运维。

2、采用高强度密码,杜绝弱口令,增加勒索病毒入侵难度。

3、定期备份重要资料,建议使用单独的文件服务器对备份文件进行隔离存储。

4、加强安全配置提高安全基线,例如关闭不必要的文件共享,关闭3389、445、139、135等不用的高危端口等。

5、提高员工安全意识,不要点击来源不明的邮件,不要从不明网站下载软件。

6、选择技术能力强的杀毒软件,以便在勒索病毒攻击愈演愈烈的情况下免受伤害。

如有疑问,马上在线咨询 点击在线咨询

周一至周日 8:00-22:00

13265855616

即可开始对话